Tường lửa an ninh mạng

Tường lửa

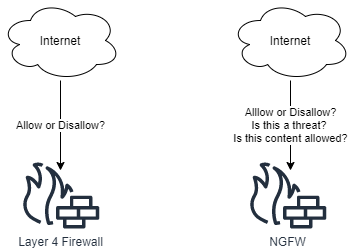

Tường lửa là thành phần kiến trúc trung tâm của bất kỳ mạng nào. Chúng được thiết kế để ngăn chặn tất cả lưu lượng truy cập mạng, ngoại trừ lưu lượng truy cập mà chúng tôi cho phép. Tường lửa hoạt động trên Lớp 4, thường kiểm soát quyền truy cập TCP và UDP vào nội dung nội bộ. Tường lửa thế hệ tiếp theo hoạt động trên tất cả các lớp của mô hình OSI, bao gồm cả Lớp 7.

Lưu lượng truy cập vào mạng, ví dụ thông qua Tường lửa, được gọi là lưu lượng truy cập vào. Giao thông rời đi được gọi là lối ra.

Tường lửa lớp 4

Tường lửa truyền thống là Tường lửa lớp 4 với các tính năng như:

- NAT

- Lộ trình

- Chặn hoặc cho phép lưu lượng truy cập

- Theo dõi các kết nối mạng đang hoạt động

- Hỗ trợ kết nối VPN

NGFW ("Tường lửa thế hệ tiếp theo")

Tường lửa hiện đại có phạm vi khả năng rộng hơn nhiều so với Tường lửa lớp 4. Những khả năng này thường là các tính năng bảo mật.

Tường lửa NGFW cũng có thể theo dõi các kết nối mạng đang hoạt động nhưng cũng thường có khả năng theo dõi:

- Vị trí thông qua cơ sở dữ liệu vị trí địa lý. Điều này có nghĩa là Tường lửa có thể thực hiện chặn hoặc cho phép các hành động dựa trên vị trí của người dùng. Dịch vụ định vị không phải lúc nào cũng chính xác và thường có thể dễ dàng bị vượt qua bằng cách sử dụng dịch vụ VPN hoặc bằng cách sử dụng các dịch vụ khác như trạm nhảy để tấn công.

- Người dùng

- Các ứng dụng

- Phiên

- Cảng và dịch vụ

- Các địa chỉ IP

Các tính năng khác của NGFW bao gồm:

- Xác định và kiểm soát các ứng dụng trên mạng.

- Nó có thể được ảo hóa để chạy như một Tường lửa phần mềm.

- Thường cung cấp quản lý đơn giản và trực quan.

- Hỗ trợ bảo vệ chống lại các mối đe dọa đã biết thông qua ("Hệ thống ngăn chặn xâm nhập").

- Tiềm năng phát hiện và ngăn chặn các mối đe dọa chưa biết thông qua các giải pháp hộp cát.

- Cung cấp khả năng quản lý lưu lượng truy cập không xác định, ví dụ: lưu lượng truy cập không thể được quy cho một ứng dụng.

- Khả năng chấm dứt và kiểm tra lưu lượng được mã hóa.

- Có thể kiểm soát người dùng, không chỉ hệ thống thông qua các địa chỉ IP tương ứng.

Quản trị tường lửa

Tường lửa thường có thể được quản lý thông qua ứng dụng quản lý độc quyền hoặc thông qua trình duyệt web truy cập quản lý Tường lửa qua HTTP.

Các cổng quản lý tới Tường lửa, bao gồm các dịch vụ quản lý khác của tổ chức, lý tưởng nhất là nên được tách biệt khỏi quyền truy cập thông thường của người dùng. Lý tưởng nhất là phân đoạn dịch vụ quản lý được kết nối với thư mục người dùng của tổ chức, ví dụ: Active Directory cho môi trường Windows.

Phân đoạn

Tường lửa có thể phân chia lưu lượng giữa các máy chủ và hệ thống thành các phân đoạn, đôi khi được gọi là các vùng. Mỗi phân đoạn chứa các dịch vụ được phép liên lạc với nhau.

Mọi kết nối đến hoặc từ phân đoạn phải được Tường lửa kiểm soát cẩn thận, ngăn chặn mọi kết nối trái phép để thực hiện kết nối thành công. Các phân khúc nhỏ hơn có nhiều sự tách biệt hơn nhưng đòi hỏi sự quản lý nhiều hơn.

Không có bất kỳ phân đoạn nào, người dùng và hệ thống có thể nói chuyện trực tiếp với nhau mà không cần thực thi Tường lửa. Đây được gọi là mạng phẳng.

Bằng cách thêm nhiều phân khúc hơn, chúng ta có thể hình dung ra các phân khúc đại diện cho các dịch vụ, trong đó mỗi phân khúc là một dịch vụ được cung cấp trong tổ chức. Mỗi phân đoạn có thể chứa các máy chủ khác nhau chịu trách nhiệm vận hành dịch vụ. Cho phép liên lạc trong phân đoạn, nhưng mọi quyền truy cập vào và ra khỏi phân đoạn đều được Tường lửa kiểm soát.

Một ý tưởng phân khúc khác là kiểm soát các phân khúc dựa trên chức năng của chúng, ví dụ như phân cụm các ứng dụng web trong một phân khúc với các ứng dụng web, cơ sở dữ liệu khác trong một phân khúc và các loại dịch vụ khác trong phân khúc của chúng.

Loại phân đoạn tốt nhất và an toàn nhất được gọi là kiến trúc không tin cậy, buộc tất cả các hệ thống trên mạng phải được phép giao tiếp rõ ràng với các dịch vụ khác nhau.

Để dễ dàng quản lý các quy tắc Tường lửa, lý tưởng nhất là quản lý Tường lửa được kết nối với thư mục người dùng của tổ chức. Điều này có thể cho phép quản trị viên Tường lửa tạo các quy tắc cẩn thận dựa trên trách nhiệm của nhân viên, cho phép tổ chức thêm và xóa các quyền được áp dụng trên mạng mà không cần yêu cầu quản trị viên Tường lửa thay đổi bất cứ khi nào có thay đổi vai trò. Điều này đôi khi được gọi là kiểm soát chính sách dựa trên người dùng. Những ví dụ bao gồm:

- Quản trị viên CNTT sẽ có thể sử dụng các giao thức quản lý cho các dịch vụ khác nhau.

- Nhân viên nhân sự phải được phép truy cập HTTPS vào nền tảng nhân sự.

- Nhân viên bộ phận trợ giúp chỉ có thể truy cập các dịch vụ liên quan đến bộ phận trợ giúp.

- Người dùng không thể nhận dạng có thể được xác định và cung cấp cho phù hợp.

IPS ("Hệ thống ngăn chặn xâm nhập") và IDS ("Hệ thống phát hiện xâm nhập")

Đôi khi hệ thống IPS và IDS được triển khai dưới dạng hệ thống độc lập trên mạng, nhưng chúng thường được đưa vào NGFW.

Hệ thống IPS và IDS có chữ ký, thuật toán và phương pháp phỏng đoán để phát hiện các cuộc tấn công vào mạng hoặc máy chủ. IDS hoặc IPS được triển khai trên máy chủ được gọi là HIDS ("Hệ thống phát hiện xâm nhập máy chủ").

Trong khóa học này, thuật ngữ IDS và IPS được sử dụng thay thế cho nhau vì sự khác biệt giữa chúng thường chỉ là vấn đề cấu hình về cách chúng hoạt động. Hệ thống IPS được định vị theo cách nó có thể phát hiện và ngăn chặn các mối đe dọa, trong khi hệ thống IDS chỉ có khả năng phát hiện các mối đe dọa.

Hệ thống IPS có thể được sử dụng để phát hiện và chặn những kẻ tấn công và thường dựa vào các bản cập nhật và kiểm tra thường xuyên trong lưu lượng được mã hóa.

Lọc nội dung và ứng dụng

Tường lửa có thể cố gắng tìm hiểu ứng dụng và nội dung nào đang truyền qua mạng. Việc phát hiện như vậy có thể kích hoạt thêm các tính năng bảo mật khác như IPS để bảo vệ hệ thống giữa Tường lửa.

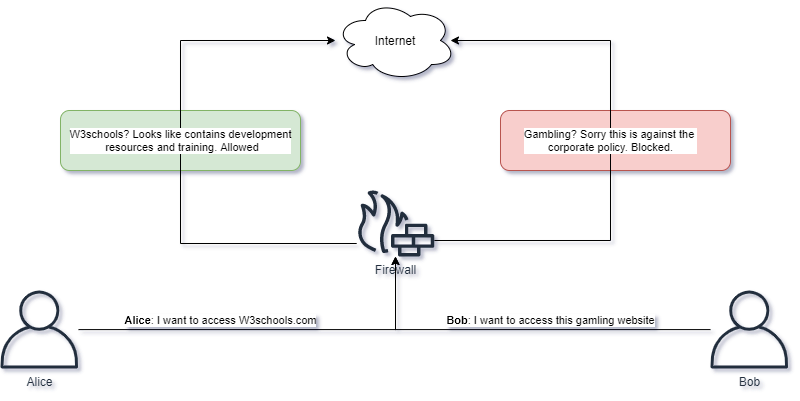

Lọc URL

NGFW cũng có thể bảo vệ nội dung được truy cập qua HTTP. Tường lửa có thể tra cứu tên miền trong cơ sở dữ liệu chứa danh sách tên miền và phân loại tương ứng. Sau đó, tường lửa chỉ có thể thực thi các danh mục miền được chấp nhận được người dùng cho phép, ví dụ: tin tức được phép trong khi cờ bạc thì không.

Các yếu tố như tuổi và tính hợp lệ của tên miền cũng có thể được kiểm tra, ngăn người dùng truy cập các tên miền mới được tạo gần đây và chưa được phân loại hoặc kiểm tra các hoạt động gian lận bằng cách phân tích nội dung của tên miền.

Thay vì từ chối quyền truy cập vào các trang web, Tường lửa có thể chặn yêu cầu và gửi người dùng đến cổng được gọi là cổng web bị khóa. Trên cổng thông tin này, người dùng có thể được cảnh báo về mối nguy hiểm trước mắt hoặc hành vi vi phạm chính sách của công ty, ví dụ như truy cập nội dung không được chấp nhận. Trong một số trường hợp, bạn có thể cho phép người dùng cung cấp lý do tại sao họ cần truy cập nội dung, sau đó cho phép họ tiếp tục nếu họ đã cung cấp lý do.

Các danh mục trong tên miền có thể có nhiều, ví dụ: các trang web lưu trữ nội dung liên quan đến:

- hack

- Ảnh khoả thân

- Bạo lực

- Lừa đảo

- Hẹn hò

- Tin khẩn

- Sự giải trí

- Dịch vụ ẩn danh

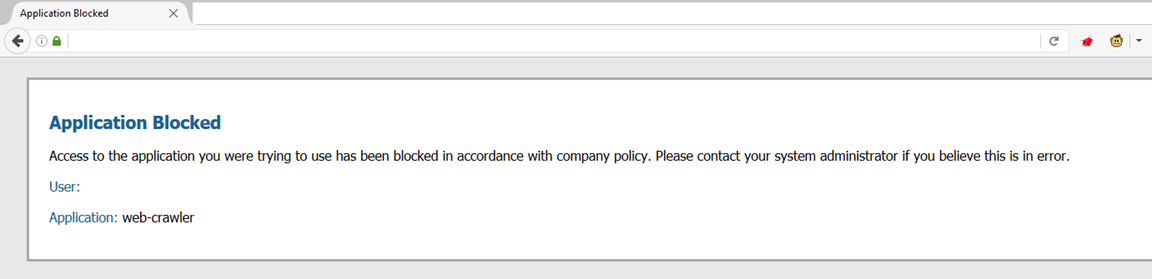

Các ứng dụng

Tường lửa có thể cố gắng xác định ứng dụng nào đang được sử dụng, không chỉ các giao thức. Nhiều giao thức có khả năng mang các ứng dụng khác, ví dụ HTTP có thể chứa hàng nghìn ứng dụng khác nhau. Tường lửa có thể cố gắng giải mã các luồng mạng trên Lớp 4 và cố gắng xác định nội dung được trình bày trên Lớp 7.

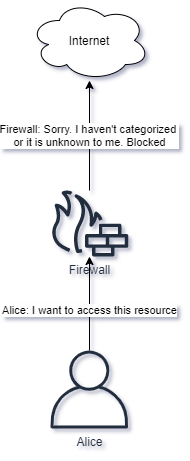

Ảnh chụp màn hình hiển thị những gì người dùng có thể thấy khi ứng dụng bị chặn.

Kiểm soát nội dung

Khi Ứng dụng đang được xác định, Tường lửa có thể cố gắng tiết lộ nội dung cụ thể trong ứng dụng, ví dụ: nội dung đang được tải xuống:

- Tài liệu Word

- Thực thi

- Mã nguồn

- Tập lệnh

Trong các tệp như vậy, Tường lửa có thể cố gắng xác định phần mềm độc hại, thông tin độc quyền và bí mật không được phép rời khỏi mạng, v.v.

Tường lửa có thể hỗ trợ nhiều giao thức khác nhau và nội dung chạy qua chúng, ví dụ:

- HTTP

- SMB

- FTP

- IMAP & POP3

- SMTP

Hộp cát

Trong bối cảnh này, hộp cát có nghĩa là có một nền tảng thực thi các tệp có thể độc hại. Sandbox ghi lại và giám sát hoạt động của file để xem nó có độc hại hay không.

Hộp cát thường cho phép Tường lửa chuyển tiếp các tệp thực thi tới nền tảng này và ngăn người dùng tải xuống tệp cho đến khi đưa ra phán quyết liệu tệp đó có độc hại hay không.

Hộp cát hiện đại có khả năng chạy tệp trên nhiều nền tảng khác nhau, ví dụ:

- Windows 7,8 và 10.

- Điện thoại Android.

- Linux

Các tệp thú vị để thực thi và khám phá trong hộp cát không chỉ là một tệp thực thi. Nhiều tệp có khả năng thực hiện các hành động độc hại trên hệ điều hành của người dùng của chúng tôi:

- Tệp ZIP có nội dung để chạy

- Tài liệu văn phòng

- tập tin PDF

- Ứng dụng Java

- JavaScript

- Trình bảo vệ màn hình

Có rất nhiều hộp cát trực tuyến mà bạn có thể tự mình thử, ngoài những gì NGFW có thể cung cấp:

- https://www.joesandbox.com/

- https://www.virustotal.com/

- https://www.hybrid-analysis.com/

- https://any.run/

Ngoài ra còn có sandbox bạn có thể tự cài đặt, ví dụ:

- https://cuckoosandbox.org/

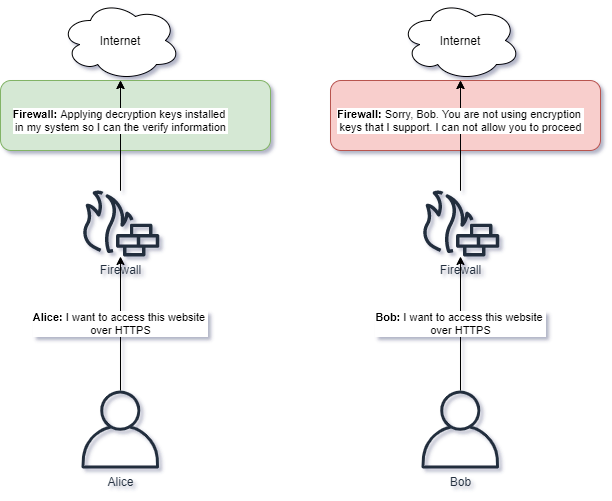

Giải mã lưu lượng truy cập

Nhiều Tường lửa hỗ trợ cài đặt chứng chỉ cho phép giải mã lưu lượng. Nếu nội dung được giải mã thì nội dung đó có thể được kiểm tra để phát hiện các mối đe dọa.

Việc giải mã có thể diễn ra trên lưu lượng Đi ra hoặc Đi vào hoặc cả hai. Đối với lưu lượng truy cập vào, Tường lửa có thể bảo vệ máy chủ khỏi lưu lượng truy cập đến. Lưu lượng đi ra cho phép Tường lửa bảo vệ người dùng và hệ thống cần liên lạc ra bên ngoài.

Tường lửa thường sẽ tránh giải mã lưu lượng truy cập như dữ liệu tài chính và chăm sóc sức khỏe vì điều này có thể ảnh hưởng đến quyền riêng tư và các tác động khác. Việc giải mã lưu lượng truy cập đòi hỏi tổ chức phải nỗ lực nhiều hơn để phân phối khóa cho máy khách được tường lửa sử dụng để giải mã lưu lượng.

Lưu lượng truy cập không xác định

Một số lưu lượng truy cập không thể được giải mã hoặc hiểu đầy đủ bởi Tường lửa. Có nhiều lý do có thể áp dụng, ví dụ: một ứng dụng độc quyền gửi dữ liệu mà Tường lửa không biết. Lưu lượng truy cập như vậy cũng có thể được phân loại là Không xác định. Quản trị viên Tường lửa nên xem xét việc chặn các ứng dụng như vậy, đặc biệt là từ các mạng được coi là có rủi ro cao.

WAF ("Tường lửa ứng dụng web")

Mặc dù Tường lửa có thể thực hiện tốt công việc nhưng chúng thường thiếu hiểu biết đầy đủ về khả năng của giao thức. Do đó, tường lửa dành riêng cho giao thức cũng được phát triển trong đó WAF là một trong những tường lửa phổ biến hơn.

WAF cho phép nhiều tính năng dành riêng cho giao thức HTTP hơn Tường lửa thông thường, khiến nó có khả năng ngăn chặn các mối đe dọa cao hơn.

Mặc dù WAF cố gắng thực hiện tốt công việc chặn các mối đe dọa trên HTTP, nhưng nó thường cung cấp các tiện ích rất hữu ích khác cho các tổ chức, khiến chúng trở nên hữu hiệu hơn nhiều so với việc chỉ chặn các mối đe dọa. Dưới đây là một số ví dụ:

- WAF có thể giúp xây dựng tính dự phòng, tức là có nhiều máy chủ để cung cấp cùng một dịch vụ. Điều này cho phép các tổ chức có dịch vụ ở chế độ khả dụng cao hơn, cho phép họ đặt máy chủ ngoại tuyến trong khi các máy chủ khác vẫn có khả năng phục vụ người dùng đang cố gắng truy cập dịch vụ. Điều này rất hữu ích vì các khái niệm như vá lỗi thường yêu cầu bạn khởi động lại dịch vụ và tính năng dự phòng cho phép người dùng vẫn truy cập được dịch vụ.

- WAF có thể giúp thực thi các quy tắc bảo mật thực hành tốt nhất, ví dụ như một nơi duy nhất để duy trì và thực thi mã hóa, xác thực đa yếu tố và các khái niệm khác mà lớp này đề cập đến.

- Nó có thể được sử dụng để phát triển một mặt trận và cơ chế bảo vệ duy nhất cho nhiều máy chủ web phía sau WAF.