Mật khẩu an ninh mạng

Nhiều hệ thống được bảo vệ bằng mật khẩu đơn giản. Điều này không lý tưởng vì trong nhiều trường hợp, mật khẩu có thể dễ dàng bị kẻ tấn công phá vỡ, sử dụng lại hoặc lạm dụng. Phần này sẽ khám phá các cuộc tấn công và phòng thủ liên quan đến mật khẩu.

mật khẩu mạnh

Điều gì quyết định một mật khẩu mạnh? Mật khẩu có phức tạp đến mức nào không? Nó có bao nhiêu ký tự? Số lượng ký tự đặc biệt?

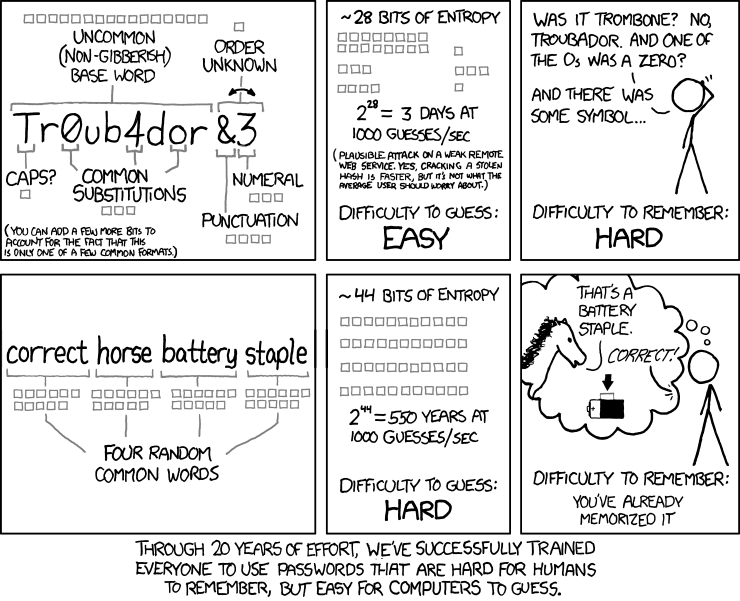

Tác giả truyện tranh nổi tiếng xkcd.com đã trình bày một cách xuất sắc cách mật khẩu có thể bị tấn công trong truyện tranh dưới đây. Hãy xem lại nó trong giây lát và chúng ta hãy thảo luận thêm.

Truyện tranh từ XKCD: https://xkcd.com/936/

Nếu chúng ta xem xét mật khẩu đầu tiên Tr0ub4dor&3 thì mật khẩu này sẽ phù hợp với hầu hết các quy tắc chính sách mật khẩu, ví dụ như có chữ in hoa, số, ký tự đặc biệt và độ dài 11 ký tự. Tuy nhiên, mật khẩu này có một số vấn đề, đó là:

- Khó nhớ. Bạn đã thay thế ký tự o (chữ cái) đầu tiên bằng 0 (số) hay là ký tự thứ hai? Bạn có thay thế ký tự a bằng số 4 hay không?

- Khó gõ. Bạn phải gõ các chữ cái, số và ký tự đặc biệt khác nhau theo một thứ tự đặc biệt. Nó có thể sẽ không phải là từ nhanh nhất được gõ trên bàn phím của bạn.

- Nó không mạnh lắm! Mật khẩu dựa trên một từ khá phổ biến và nó không có nhiều sức mạnh, chỉ có khoảng 28 bit entropy.

Thay vì chọn mật khẩu có những yếu tố tiêu cực này, thay vào đó chúng ta có thể tăng đáng kể entropy của mật khẩu bằng những cách đơn giản. Nếu chúng tôi xem xét mật khẩu CorrectHorseBatteryStaple, chúng tôi thấy mật khẩu được cải thiện đáng kể:

- Mật khẩu rất dễ gõ. Nhập các từ thông thường là một hoạt động hàng ngày và bạn có thể thực hiện rất nhanh việc đó.

- Nó rất dễ nhớ. Bằng cách sử dụng hình ảnh trực quan về mật khẩu, con ngựa, cục pin, kim bấm và từ chính xác, chúng ta có thể ghi nhớ dễ dàng hơn nhiều.

- Nó mạnh hơn đáng kể so với hầu hết các hoạt động bẻ khóa mật khẩu! Nó cung cấp khoảng 44 bit entropy, khiến nó thực sự khó bị bẻ khóa.

Những mật khẩu như thế này được gọi là cụm mật khẩu và thường là cách thực hành tốt hơn nhiều so với một từ đơn giản nhưng có đôi chút phức tạp. Hãy xem xét cách bạn có thể cải thiện mật khẩu để mạnh hơn nữa và phù hợp với các quy tắc chính sách mật khẩu như ký tự đặc biệt và chữ in hoa! Bạn thậm chí có thể sử dụng dấu cách trong mật khẩu của mình, làm cho cụm mật khẩu trở nên tự nhiên hơn khi nhập.

Trình quản lý mật khẩu

Viết ra mật khẩu của bạn trong nhiều năm được coi là một hành vi xấu, nhưng thực tế có phải như vậy không? Sử dụng cùng một mật khẩu trên nhiều dịch vụ trực tuyến có rủi ro đáng kể, nếu một trong những nền tảng đó bị hack thì sao? Sau đó, mật khẩu đó bị xâm phạm và kẻ tấn công có thể sử dụng lại mật khẩu đó trên tất cả các dịch vụ khác có sử dụng mật khẩu đó.

Để giải quyết vấn đề này, khuyến nghị là không sử dụng lại cùng một mật khẩu trên nhiều dịch vụ. Điều này thực sự gây khó khăn cho người dùng vì họ không chỉ được yêu cầu sử dụng mật khẩu duy nhất mà còn phải tạo mật khẩu mạnh và chắc chắn! Trình quản lý mật khẩu giúp giải quyết vấn đề này bằng cách cung cấp cho người dùng ghi mật khẩu vào tệp, cơ sở dữ liệu hoặc hệ thống khác theo cách an toàn nhất có thể, giúp mật khẩu dễ dàng truy cập và đảm bảo chúng mạnh và duy nhất trên các dịch vụ khác nhau.

Khi được triển khai chính xác, trình quản lý mật khẩu sẽ:

- Làm cho việc sử dụng Internet trở thành một hoạt động an toàn hơn nhiều

- Tăng năng suất vì mật khẩu cho các dịch vụ khác nhau có thể dễ dàng tìm thấy, sao chép và dán vào các dịch vụ tương ứng mà người dùng muốn đăng nhập

- Cung cấp những cách dễ dàng để đặt lại và tạo lại mật khẩu mới khi cần.

Việc ghi lại mật khẩu được coi là có rủi ro thấp hơn nhiều đối với người dùng của chúng tôi thay vì bắt họ sử dụng lại mật khẩu. Có, đây không phải là giải pháp hoàn hảo vì trình quản lý mật khẩu có thể bị xâm phạm, tuy nhiên, đây được coi là một cách tiếp cận an toàn hơn nhiều.

Giải pháp không cần mật khẩu

Điều gì sẽ xảy ra nếu bản thân mật khẩu có thể bị chấm dứt? Luôn có người không thể nhập cụm mật khẩu dài hơn làm mật khẩu của họ hàng ngày. Có thể có một số lý do cho việc này, ví dụ:

- Nhân viên không hiểu biết về CNTT trong văn phòng

- Một bác sĩ đến thăm nhiều máy tính khác nhau trong bệnh viện, mỗi ngày trong khi thăm những bệnh nhân khác nhau ở những phòng khác nhau

- Rất khó để nhập mật khẩu trên hệ thống yêu cầu

Việc phát triển và triển khai các hệ thống không yêu cầu người dùng cung cấp mật khẩu đang phát triển nhanh chóng. Thay vì yêu cầu người dùng xác thực bằng mật khẩu, điều gì sẽ xảy ra nếu chúng ta cho phép họ sử dụng chẳng hạn:

- Họ là ai đó, ví dụ như khuôn mặt hoặc dấu vân tay của họ

- Thứ gì đó họ có, ví dụ như một đồng xu hoặc điện thoại di động của họ

Vấn đề này có những thách thức, nhưng về mặt bảo mật, liệu chúng ta có thực sự làm cho vấn đề trở nên tồi tệ hơn hay tốt hơn cho người dùng của mình không? Chúng ta phải nhớ rằng chúng ta không mong muốn triển khai các hệ thống bảo mật hoàn hảo. Chúng thường nằm ngoài tầm với và không thể triển khai được, vì vậy thay vào đó, chúng ta phải cân nhắc cẩn thận về cách có thể hạn chế các mối đe dọa, đồng thời giúp cuộc sống của người dùng dễ dàng hơn. Mật khẩu không phải là hoàn hảo và các giải pháp không cần mật khẩu cũng vậy. Bạn sẽ triển khai cái nào cho người dùng của mình?

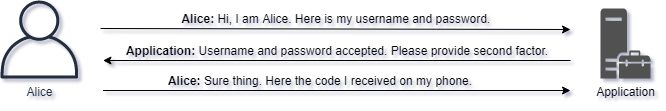

Xác thực đa yếu tố

Khi chúng tôi biết rằng bất kể giải pháp nào được sử dụng để xác minh người dùng thì vẫn sẽ có những rủi ro đáng kể liên quan đến tài khoản của họ, các giải pháp khác có thể được triển khai để giúp giảm thiểu rủi ro.

Xác thực đa yếu tố cho phép các giải pháp không chỉ xác minh người dùng dựa trên mật khẩu của họ mà đồng thời yêu cầu người dùng đưa ra yếu tố thứ hai để chứng minh họ là ai.

Có thể có nhiều cách khác nhau để yêu cầu yếu tố thứ hai. Dưới đây là một vài ví dụ:

- Sử dụng ứng dụng xác thực trên điện thoại thông minh để cung cấp mã bí mật

- Nhận mã bí mật qua SMS ("Dịch vụ tin nhắn ngắn") trên điện thoại

- Sử dụng mã thông báo phần cứng để cung cấp mã bí mật

- Xuất trình dấu vân tay hoặc khuôn mặt để nhận dạng cá nhân

Tất cả những điều trên không chỉ yêu cầu biết mật khẩu mà còn yêu cầu cung cấp mục thứ hai (một yếu tố).

Các giải pháp như thế này đôi khi được coi là rất xâm lấn đối với người dùng. Để giúp giải quyết vấn đề này, khái niệm DAC ("Kiểm soát truy cập tùy ý") có thể được áp dụng. DAC cho phép giải pháp đăng nhập cân nhắc xem có nên thách thức người dùng bằng mã đa yếu tố hay không. Ví dụ: đa yếu tố có thể chỉ cần thiết khi người dùng:

- Đăng nhập từ một vị trí mới

- Sử dụng trình duyệt hoặc phần mềm khác để truy cập ứng dụng

- Cố gắng thực hiện một hành động nhạy cảm trong ứng dụng, ví dụ như thay đổi mật khẩu hoặc thực hiện giao dịch tiền trên một ngưỡng nhất định

Đoán mật khẩu

Khi kẻ tấn công gặp phải các ứng dụng và dịch vụ, có thể có cơ hội thực hiện Đoán mật khẩu. Đoán mật khẩu là một hoạt động liên quan đến việc kẻ tấn công tương tác với ứng dụng qua mạng, thử danh sách các kết hợp tên người dùng và mật khẩu khác nhau.

Đoán mật khẩu mang lại cho kẻ tấn công cơ hội tìm thấy các tài khoản có tổ hợp tên người dùng và mật khẩu yếu.

Nếu kẻ tấn công thành công trong việc tìm được một tài khoản hợp lệ để đăng nhập, kẻ tấn công sẽ có cơ hội mới. Hãy xem xét loại chức năng và dữ liệu nào hiện được cung cấp cho kẻ tấn công. Dưới đây là một số ví dụ trong đó kẻ tấn công đoán thành công mật khẩu của ai đó:

- Kẻ tấn công truy cập vào tài khoản email của nhân viên. Bên trong có hàng ngàn email có lịch sử từ nhiều năm trước. Trong các email có mật khẩu được truyền đạt, cho phép kẻ tấn công đăng nhập vào nhiều hệ thống hơn. Hơn nữa, có hàng trăm tệp đính kèm, một số tệp có thể chứa thông tin rất nhạy cảm.

- Những kẻ tấn công đoán thành công mật khẩu tài khoản Quản trị viên cho hệ thống HVAC ("Hệ thống sưởi, thông gió và điều hòa không khí"), người chịu trách nhiệm làm mát phòng máy chủ. Những kẻ tấn công có thể thay đổi các thông số của HVAC và thông qua việc sửa đổi cẩn thận sẽ khiến phòng máy chủ trở nên quá nóng.

- Dịch vụ VPN có sẵn trên Internet, cho phép nhân viên tiếp cận các tài nguyên nội bộ. Một trong những nhân viên có mật khẩu yếu bị kẻ tấn công đoán được sau nhiều ngày đoán mật khẩu nhiều lần. Kẻ tấn công truy cập dịch vụ VPN và hiện đang ở trong mạng nội bộ của tổ chức. Từ đây, kẻ tấn công cài đặt ransomware trong tổ chức.

- Một ứng dụng web được triển khai trên Internet. Nó không có lỗ hổng rõ ràng từ bên ngoài, tuy nhiên những kẻ tấn công có thể đoán mật khẩu vào tài khoản người dùng thông thường trên hệ thống. Bởi vì công ty lưu trữ ứng dụng web tin tưởng người dùng của họ nên bảo mật web bên trong ứng dụng rất kém. Từ đây, kẻ tấn công có thể khai thác web để xâm phạm máy chủ.

Nhiều dịch vụ mạng có tài khoản quản trị viên tích hợp, một số dịch vụ thậm chí còn giữ nguyên mật khẩu mặc định kể từ khi cài đặt. Đối với mỗi dịch vụ trên mạng, kẻ tấn công có thể cố gắng đăng nhập bằng thông tin đăng nhập mặc định. Hơn nữa, kẻ tấn công có thể thử các mật khẩu thông thường và yếu. Dưới đây là một số ví dụ về mật khẩu thông thường và yếu. Lưu ý rằng tất cả chúng đều kết thúc bằng dấu chấm than để đánh bại các chính sách mật khẩu:

| Password | Comment |

|---|---|

| Summer2021! | Many people, including helpdesks of companies, perform password resets and set the password to the season of the year and the year we are currently in. |

| W3schools123! | The name of the company is often used as peoples passwords. The number 123 and ! at the end is selected by users to pass password policies and make it a bit more complex. |

| Rosalynn2006! | Rosalynn, perhaps someone's child? Users often use something of personal affection as their passwords. Names of children and perhaps the year they were born is very popular. |

| Qwerty123456! | A seemingly random password? This password is someone pressing keyboard keys in order, then using numbers to do the same thing. |

Một công cụ cho phép chúng tôi dễ dàng định cấu hình danh sách tên người dùng và mật khẩu để thử với vô số dịch vụ khác nhau là THC-Hydra (https://github.com/vanhauser-thc/thc-hydra). Nó hỗ trợ nhiều giao thức để tấn công như:

- RDP ("Giao thức máy tính từ xa")

- FTP ("Giao thức truyền tệp")

- SMB ("Khối tin nhắn máy chủ")

- Telnet

- SSH ("Máy chủ ổ cắm an toàn")

Để sử dụng THC-Hydra để nhắm mục tiêu chẳng hạn như FTP, có thể sử dụng lệnh sau:

hydra -L common_usernames.txt -P common_passwords.txt ftp://localhost/

Lệnh này sử dụng danh sách tên người dùng và mật khẩu phổ biến để thử từng tên người dùng đó với dịch vụ FTP tại localhost hoặc địa chỉ IP bạn chọn.

Nhồi thông tin xác thực

Một cuộc tấn công phổ biến mà kẻ tấn công sử dụng là Credential Stuffing. Điều này liên quan đến việc những kẻ tấn công tải xuống cơ sở dữ liệu thông tin xác thực khổng lồ và kiểm tra thông tin xác thực có thể áp dụng đối với dịch vụ mạng. Rò rỉ thông tin xác thực xảy ra khi dịch vụ của bên thứ ba bị tấn công, cơ sở dữ liệu bị đánh cắp và sau đó bị rò rỉ trên Internet để bất kỳ ai tải xuống.

Thật không may, nhiều người dùng sử dụng lại cùng một mật khẩu trên các dịch vụ khác nhau, cho phép các cuộc tấn công Credential Stuffing trở nên rất hiệu quả đối với các tổ chức.

Bẻ khóa mật khẩu

Trong khi Đoán mật khẩu là một cuộc tấn công trực tuyến thì Bẻ khóa mật khẩu là một cuộc tấn công ngoại tuyến. Nó liên quan đến việc những kẻ tấn công đánh cắp các biểu diễn mật khẩu từ mục tiêu trước tiên.

Mật khẩu thường được biểu diễn dưới dạng hàm băm mật khẩu. Băm là cách lưu trữ mật khẩu của người dùng bằng cách gửi chúng thông qua chức năng một chiều, khiến mật khẩu không thể đảo ngược trừ khi sử dụng phương pháp bẻ khóa mật khẩu.

Nếu kẻ tấn công có khả năng truy xuất thông tin xác thực từ hệ thống thì những thông tin xác thực này có thể được bảo vệ thông qua mã hóa hoặc băm. Băm là hàm một chiều được thiết kế để không bị đảo ngược về giá trị ban đầu.

Việc bẻ khóa mật khẩu liên quan đến việc sử dụng sức mạnh tính toán, đó là CPU ("Bộ xử lý trung tâm") và GPU ("Bộ xử lý đồ họa"), để thử tạo các dự đoán mật khẩu khớp với thông tin xác thực được bảo vệ được truy xuất từ hệ thống.

Dịch vụ không cần xác thực

Bằng cách khám phá và khám phá các ứng dụng, đôi khi bạn có thể gặp phải những ứng dụng không được bảo vệ bằng xác thực. Những ứng dụng này rất hữu ích cho kẻ tấn công khám phá, chẳng hạn như lợi dụng trường tìm kiếm để tìm kiếm thông tin nhạy cảm.

Nhiều ứng dụng trên mạng có thể được khám phá một cách tự do, đôi khi cung cấp cho kẻ tấn công dữ liệu chính xác mà chúng đang tìm kiếm.

Khi thực hiện các bài tập quét cổng và lập bản đồ mạng, mỗi hệ thống và dịch vụ được phát hiện đều phải được khám phá.

Sử dụng thông tin xác thực hiện có

Thông thường, kẻ tấn công đã sử dụng thông tin xác thực của người dùng trong môi trường. Ví dụ: nếu kẻ tấn công đã xâm phạm hệ thống máy tính của ai đó, họ có thể sử dụng lại thông tin xác thực đã được hệ thống sử dụng.

Điều này cung cấp cho những kẻ tấn công nhiều cơ hội hơn. Hãy xem xét tất cả các ứng dụng hiện có thể bị lạm dụng. Ví dụ:

- Điểm chia sẻ

- Nhân sự và Kế toán

- VPN ("Mạng riêng ảo")

Khi kẻ tấn công có quyền truy cập vào một ứng dụng đằng sau kiểm soát truy cập, các lỗ hổng và dữ liệu thường rất phong phú.

Thông tin xác thực từ hệ thống cũng có thể được trích xuất thông qua các phương tiện khác nhau, thường liên quan đến việc có quyền truy cập của quản trị viên hệ thống. Mimikatz (https://github.com/gentilkiwi/mimikatz) là một công cụ cố gắng loại bỏ thông tin đăng nhập khỏi hệ thống.